Prokuratura próbuje przejąć obraz Malczewskiego, który wkrótce ma trafić na aukcję

28 listopada 2022, 17:10Odnaleziony po 96 latach obraz Jacka Malczewskiego „Rzeczywistość” ma zostać zlicytowany 8 grudnia na aukcji organizowanej przez dom aukcyjny DESA Unicum w Warszawie. Do akcji jednak wkroczyła jednak prokuratura i dzisiaj doszło do kolejnej już próby zabrania obrazu z siedziby domu aukcyjnego.

Kuratorka wyjaśniła tajemnicę egipskiej rzeźby, która nie powinna istnieć

25 kwietnia 2023, 10:19Gdy tylko zobaczyłam tę statuetkę, pomyślałam, że ona nie powinna istnieć, mówi Margaret Maitland, kuratorka starożytnych zbiorów śródziemnomorskich w National Museums Scotland. Zabytek, który zaskoczył Maitland, a który od 150 lat stanowi zagadkę dla egiptologów, przedstawia mężczyznę trzymającego na kolanach dziecko-faraona. Rzeźba pochodzi z czasów XIX Dynastii (1295–1186 p.n.e.).

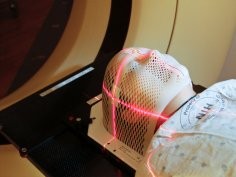

Niskie dawki promieniowania są znacznie bardziej szkodliwe, niż przypuszczano

17 sierpnia 2023, 10:30Ryzyko zgonu na nowotwory spowodowane ekspozycją na niskie dawki promieniowania jonizującego jest znacznie wyższe, niż się obecnie przypuszcza, czytamy na łamach British Medical Journal. Ma to znaczenie zarówno dla osób wystawionych na promieniowanie jonizujące w pracy, jak i dla pacjentów poddawanych procedurom medycznym. Między rokiem 1985 a 2006 średnia dawka promieniowania jonizującego przyjęta przez mieszkańca USA zwiększyła się dwukrotnie, głównie za sprawą rozpowszechnienia takich technik medycznych jak tomografia komputerowa.

Skąd się bierze masa? Obserwacja kwarka t i fotonu pozwoli lepiej zrozumieć fenomen jej nabywania

5 grudnia 2023, 10:06Dzięki Wielkiemu Zderzaczowi Hadronów fizykom po raz pierwszy udało się zarejestrować jednoczesne pojawienie się fotonu i kwarka t (kwarka wysokiego, kwarka prawdziwego). Naukowcy mają nadzieję, że dzięki temu lepiej zrozumieją oddziaływania elektrosłabe oraz ich związek z polem Higgsa.

Ruszyły zapisy na największy hackathon na świecie. Każdy może wziąć udział w NASA Space Apps

29 lipca 2024, 15:42Już 5 października w Krakowie rozpocznie się największy kosmiczny hackathon w Europie. Będzie on częścią ogólnoświatowego NASA Space Apps Challenge 2024. To unikatowe wydarzenie ma na celu popularyzowanie zainteresowania kosmosem, zaprezentowanie branży kosmicznej jako atrakcyjnego pracodawcy i jest niezwykłą okazją do sprawdzenia swoich sił oraz zaprezentowaniu się potencjalnym pracodawcom. Każdy – bez względu na wiek, kompetencje czy wykształcenie może zarejestrować się jako uczestnik i wziąć udział w rozwiązywaniu zadań. Wystarczy się zarejestrować.

Wyjątkowe znalezisko w Wiedniu – masowy grób rzymskich legionistów

4 kwietnia 2025, 09:44Szczątki ludzkie z początków Imperium Romanum to niezwykle rzadkie znalezisko. Rzymianie aż do III wieku praktykowali bowiem kremację. Tym cenniejsze jest więc odkrycie masowego rzymskiego pochówku na terenie Wiednia. A dodatkowej wartości znalezisku nadaje jego możliwe powiązanie z początkiem stolicy Austrii.

Internetowa baza danych pedofilów

21 lipca 2006, 10:28Amerykański Senat zezwolił na utworzenie ogólnodostępnej internetowej bazy danych osób skazanych za przestępstwa seksualne wobec dzieci. Bazę, wpisując kod pocztowy, będzie mógł przeszukać każdy Amerykanin, który zechce sprawdzić, czy w jego okolicy nie mieszkają pedofile.

Japoński program rozróżnia ludzi

18 listopada 2006, 13:23Japońscy naukowcy z Uniwersytetu Tokijskiego stworzyli oprogramowanie, które potrafi rozróżniać osoby. Program powstał z myślą o zastosowaniu w wyszukiwarkach internetowych.

Nieostrożni eksperci

8 lutego 2007, 15:22Firma AirDefense twierdzi, że ponad połowa komputerów używana przez ekspertów biorących udział w RSA Conference, jest narażona na atak. Odbywająca się właśnie w San Francisco konferencja jest największą tego typu imprezą na świecie.

Blogosfera: wulgarna i niebezpieczna

30 kwietnia 2007, 09:42Firma ScanSafe uważa, że 80% blogów zawiera "obraźliwe” lub "niechciane” treści. Z miesięcznego "Global Threat Report” za marzec 2007 wynika, że w czterech na pięciu blogach można spotkać treści nie nadające się dla młodych internautów – od wulgaryzmów po pornografię.